O uso do TCPDUMP para monitorar conexões [básico]

Quando se trata em monitoramento de conexões o tcpdump é um forte aliado aos administradores de redes, no meu ponto de vista é um dos mais famosos ‘sniffers’ para Linux.

Com o uso de tcpdump podemos realizar análises de redes e resolver grandes problemas. Ele mostra os cabeçalhos dos pacotes que foram capturados pela sua interface de rede.

Abaixo segue o link do Manual em Português do TCPDUMP:

http://www.kernelhacking.com/rodrigo/docs/Tcpdump.pdf

Vamos realizar o uso dessa ferramenta no Debian.

IP: 10.106.0.200

Exemplos:

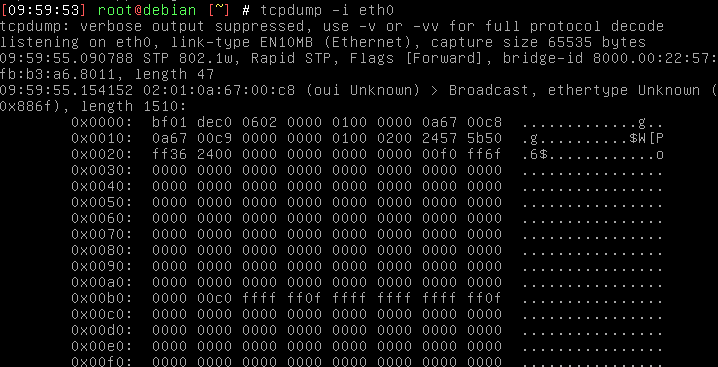

Primeiro vamos ver o que está passando pela nossa interface de rede:

com o comando:

tcpdump -i eth0

Note que ao executar o comando ele passa informações que não notamos em primeiro momento devido a velocidade em que os pacotes são analisados. Informações de como Hora, Interface, Mac-Address, etc.

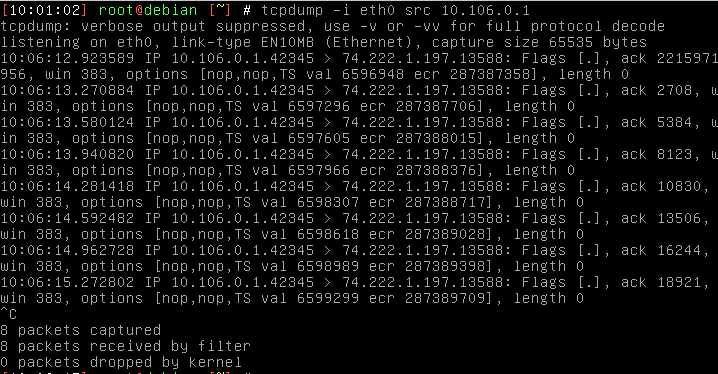

Podemos monitorar conexões especificando um host de destino.

Vamos monitorar as conexão que vem do IP 10.106.0.1 para o nosso servidor com IP 10.106.0.250.

O Comando fica assim:

tcpdump -i eth0 src 10.106.0.1

Onde ‘src’ é o parâmetro que diz qual a origem que está vindo os pacotes a serem analisados.

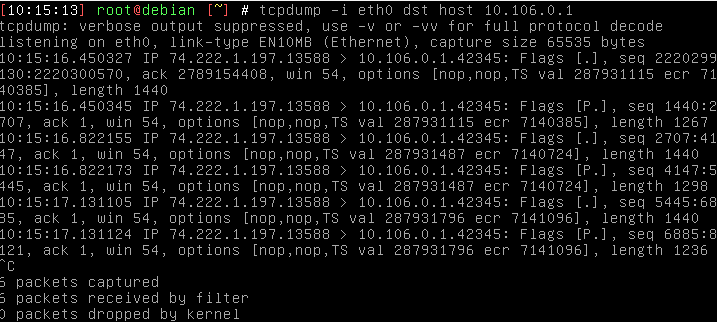

Podemos também monitorar especificando um host de destino.

O comando abaixo mostra todo o tráfego do Servidor 10.106.0.250 passando pelo Gateway no caso 10.106.0.1.

tcpdump -i eth0 dst host 10.106.0.1

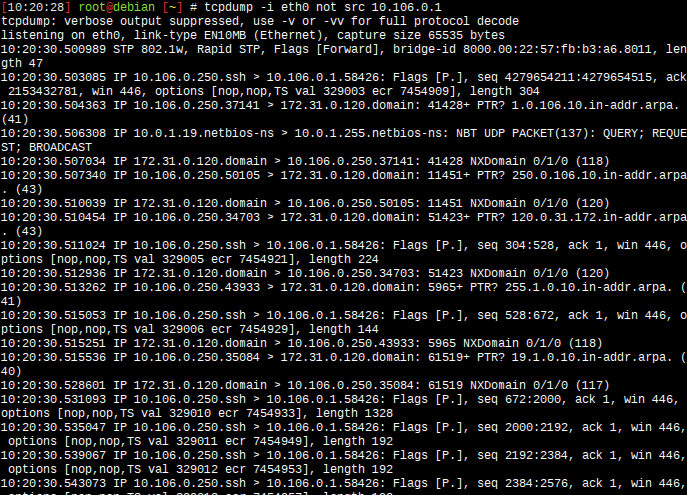

Com o tcpdump também podemos especificar exceções.

Com o parâmetro ‘not host’, podemos ver todo os pacotes que se passam na interface, exceto o 10.106.0.1 por exemplo:

tcpdump -i eth0 not host 10.106.0.1

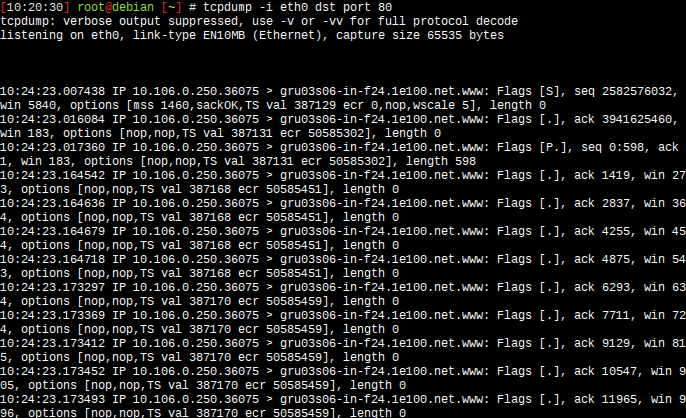

Podemos especificar portas de origem e destino com os comandos ‘src porta’ e ‘dst port’. Vamos ver como monitorar o tráfego com destino a porta 80 (http).

Com o comando abaixo vamos analisar os pacotes com origem a porta 80 de algum servidor:

tcpdump -i eth0 dst port 80

Agora vamos monitorar os pacotes com origem a porta 22 por exemplo, porta de comunicação do SSH:

Veja o comando abaixo:

tcpdump -i eth0 src port 22

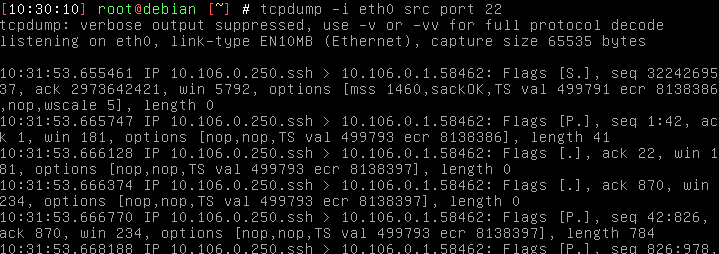

Agora em um terminal vamos realizar a conexão ssh ao nosso servidor para ver os pacotes com o comando acima.

Só pelo fato de executar a conexão, a resposta do comando tcpdump foi o seguinte, ele já mostrou qual IP estava solicitando a conexão na porta 22, e mostrou também toda a parte de comunicação do protocolo TCP.

Bom aqui vimos alguns exemplos do uso do tcpdump, podemos realizar fortes monitoramentos em diversos tipos de portas e protocolos.

Para maiores informações veja o manual no link abaixo:

http://www.kernelhacking.com/rodrigo/docs/Tcpdump.pdf

Dúvidas, comentário e sugestões postem nos comentários… 👋🏼 Até a próxima!

Johnny Ferreira

Johnny Ferreira

johnny.ferreira.santos@gmail.com

http://www.tidahora.com.br